据外媒报道,美国联邦调查局(FBI)称,俄罗斯电脑黑客用 VPNFilter 恶意软件入侵了全球50多个国家数以十万计的家用和办公室路由器,可能借此收集用户资料或阻断网络流量。

美国司法部称,据信黑客来自一个名为“Sofacy”的组织,该组织受俄罗斯政府“指挥”,据信其主要目标是乌克兰。

因为“VPNFilter”恶意软件的代码与 BlackEnergy 恶意软件的代码相同,而BlackEnergy 曾多次对乌克兰发起大规模攻击。思科发布的分析报告也表明,VPNFilter 利用各国的命令和控制(C2)基础设施,以惊人的速度主动感染乌克兰境内及多个国家主机。

西方专家指出,俄罗斯对乌克兰企业展开的网络袭击已持续一年多,造成数以亿计美元的损失,以及至少一次停电事故。

不过,对于乌克兰政府指责莫斯科计划在26日的欧冠赛决赛前,对乌克兰国家机构和私营公司发动网络袭击的说法,克里姆林宫予以否认。

较早前,思科公司Talos安全团队曾透露,此次被黑客袭击的目标包括Linksys、MikroTik、NETGEAR 和 TP-Link 的路由器,以及 QNAP 网络附加存储(NAS)设备。

据悉,VPNFilter 属于高度模块化的框架,允许快速更改操作目标设备,同时能为情报收集和寻找攻击平台提供支撑。

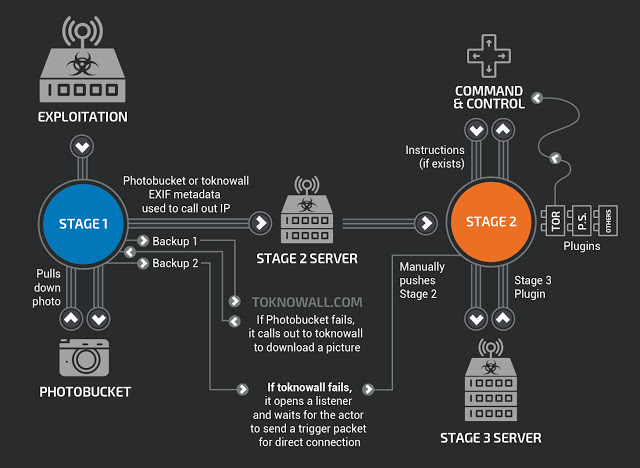

其实施攻击的路径主要分为三个阶段:

第1阶段恶意软件会通过重新启动植入,该阶段主要目的是获得一个持久化存在的立足点,并使第2阶段的恶意软件得以部署。

第2阶段恶意软件拥有智能收集平台中所期望的功能,比如文件收集、命令执行、数据过滤和设备管理,某些版本也具有自毁功能,覆盖了设备固件的关键部分,并可重新引导设备,使其无法使用。

此外,还有多个阶段3的模块作为第2阶段恶意软件的插件,提供附加功能,当前思科Talos团队已发现了两个插件模块:一个数据包嗅探器来收集通过该设备的流量,包括盗窃网站凭证和监控 Modbus SCADA 协议,以及允许第2阶段与Tor通信的模块,据称仍然有其他几个插件模块但当前还没有发现。

目前Talos开发并部署了100多个Snort签名,用于与此威胁相关的设备的漏洞。这些规则已经部署在公共Snort集合中,大家可以使用这些规则来保护设备。也可对VPNFilter 涉及的域名/ip地址做黑名单,并将其与该威胁关联起来,进行检测拦截防御。

如果路由器和NAS设备已被感染,建议用户恢复出厂默认值,升级最新版本打上最新补丁并重新启动。

FBI的一名官员称,在黑客袭击中受影响的路由器是用户在电子展或网上购买的。但不排除互联网公司提供给客户的路由器也受影响。