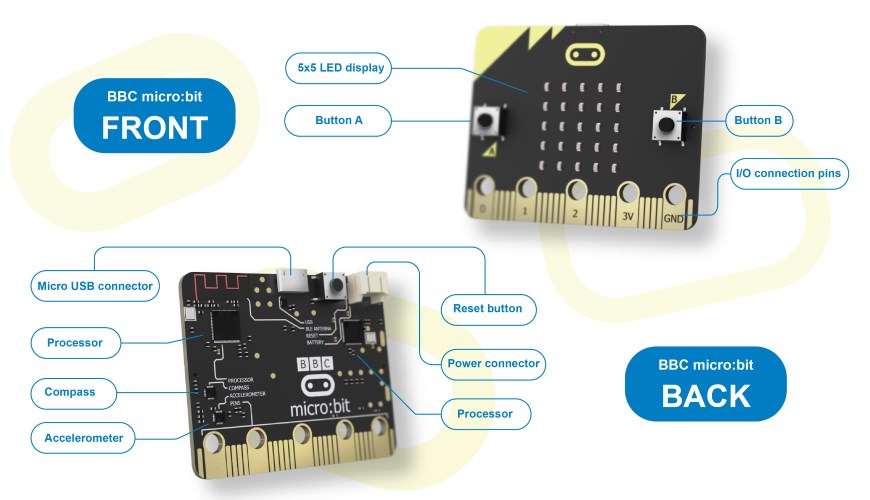

Micro:bit 是一款由英国广播电视公司(BBC)为青少年编程教育设计,并由微软,三星,ARM,英国兰卡斯特大学等合作伙伴共同完成开发的微型电脑。

为了降低门槛,早期只提供了Web版的在线开发工具(makecode.microbit.org)供大家创作。

可随着玩家数量的增多以及对调试效率的追求,离线开发工具成为了很多玩家追求的目标。

后来官方提供了Android、iOS……等需要借助蓝牙,借助Web的伪离线版本。但始终没有为广大Windows用户提供一个支持积木编程的“真”离线版本。

前几天逛Windows App Store,突然发现 Micro:bit 官方 IDE 支持Windows 10了。

虽然还在BETA,但总比在线版好用多了 —— 代码编译下载后还要手动写入程序,效率很低。

该版本同时支持“积木”和 JavaScript 两种编程方式。界面和Web在线版一样,但不用担心像Web版那样,经常刷不出来。

写入程序时也不用多余工序 —— 在 Micro:bit 硬件联机状态点击“下载”即可。

怎么样?还不赶紧试一下,为自己提高创作效率。

另外也欢迎Micro:bit的同好关注我们的公众号“IoT前哨站”,一起来为物联网学习添砖加瓦。