最近Linux 社区最关注的事情就是 xz-utils (以前被称为 LZMA Utils) 项目被植入后门的事情,xz 是被 Linux 发行版广泛使用的压缩格式之一,xz-utils 是一个开源项目,2022 年起有个名为 Jia Tan 的账号开始向该项目贡献代码,然后逐步接手该项目成为项目的主要贡献者。

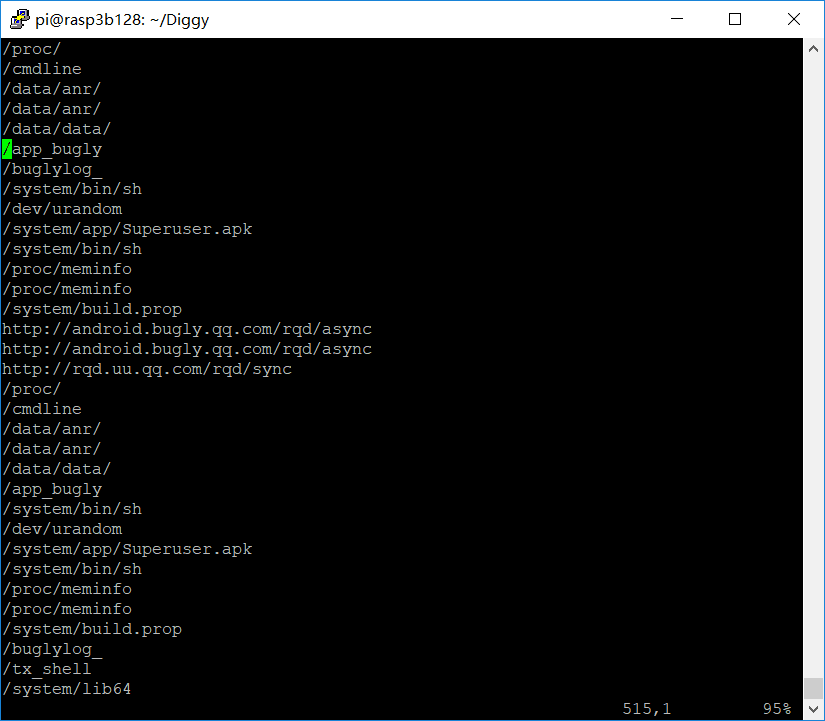

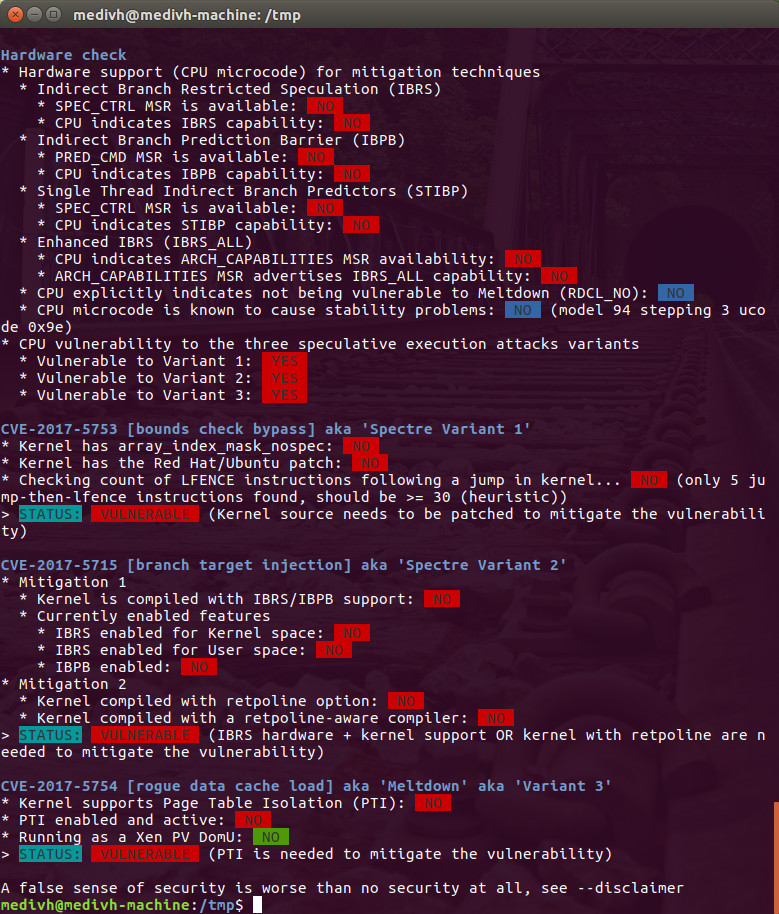

日前该项目被发现存在后门,这些恶意代码旨在允许未经授权的访问,具体来说影响 xz-utils 5.6.0 和 5.6.1 版中,而且这些受影响的版本已经被多个 Linux 发行版合并。

简单来说这是一起供应链投毒事件,攻击者通过上游开源项目投毒,最终随着项目集成影响 Linux 发行版,包括 Fedora Linux 40/41 等操作系统已经确认受该问题影响。

恶意代码的目的:

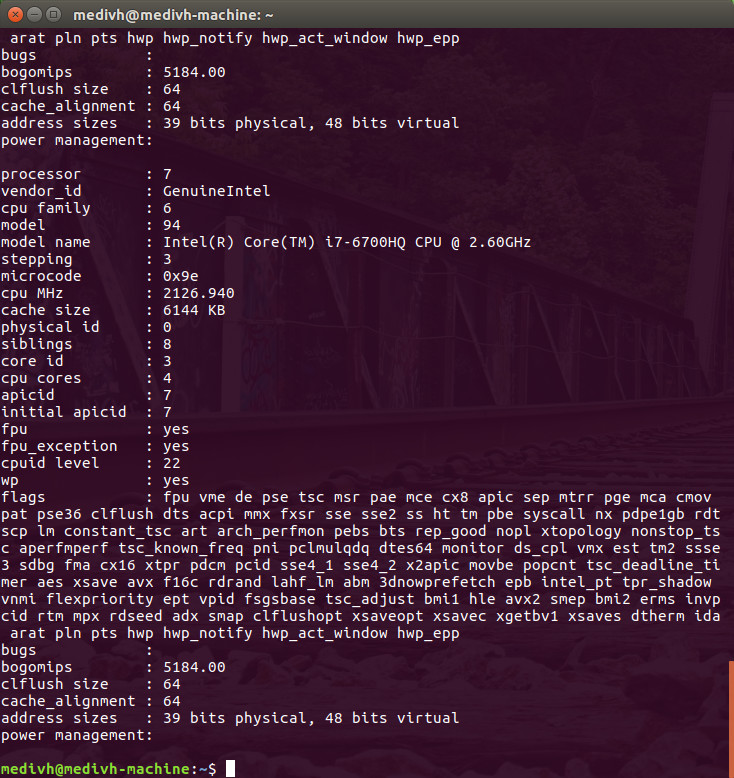

RedHat 经过分析后认为,此次黑客添加的恶意代码会通过 systemd 干扰 sshd 的身份验证,SSH 是远程连接系统的常见协议,而 sshd 是允许访问的服务。

在适当的情况下,这种干扰可能会让黑客破坏 sshd 的身份验证并获得整个系统的远程未经授权的访问 (无需 SSH 密码或密钥)。

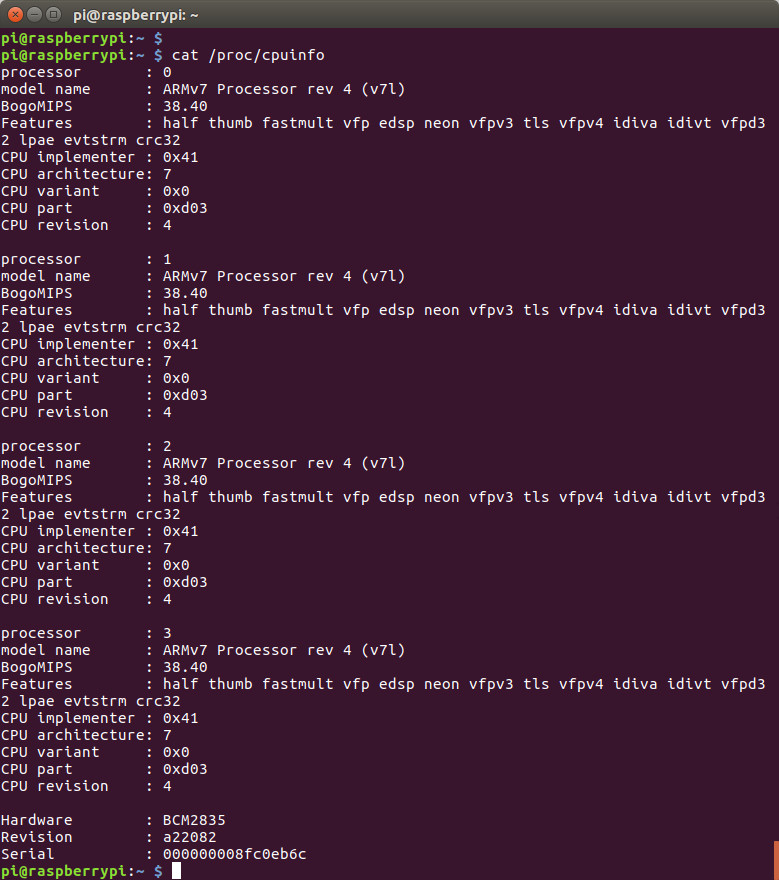

RedHat 确认 Fedora Linux 40/41、Fedora Rawhide 受该问题影响,RHEL 不受影响,其他 Linux 发行版应该也受影响,具体用户可以在开发商网站获取信息。

建议立即停止使用受影响版本:

如果你使用的 Linux 发行版受上述后门程序影响,RedHat 的建议是无论个人还是商用目的,都应该立即停止使用。

之后请查询 Linux 发行版的开发商获取安全建议,包括检查和删除后门程序、回滚或更新 xz-utils 等。

孤独的开源贡献者问题:

在这里还需要额外讨论一个开源项目的问题,xz-utils 尽管被全世界的 Linux 发行版、压缩软件广泛使用,但在之前只有一名活跃的贡献者在维护这个项目。

这个孤独的贡献者可能因为精力不够或者其他原因,在遇到一名新的贡献者时,随着时间的推移,在获取信任后,这名新贡献者逐渐获得了项目的更多控制权。

实际上这名黑客应该也是精心挑选的项目,知道这种情况下可能更容易获取控制权,于是从 2022 年开始就贡献代码,直到成为主要贡献者后,再实施自己的后门行动。

未来这类针对开源项目的供应链攻击应该还会显著增加,这对整个开源社区来说应该都是头疼的问题。