8月22日,小米集团公布了2018年半年报,这也是小米集团上市以来的首份财报。财报显示,今年上半年,小米收入796.48亿元,同比增长75.4%;经调整利润38.16亿元,同比增长62.2%。

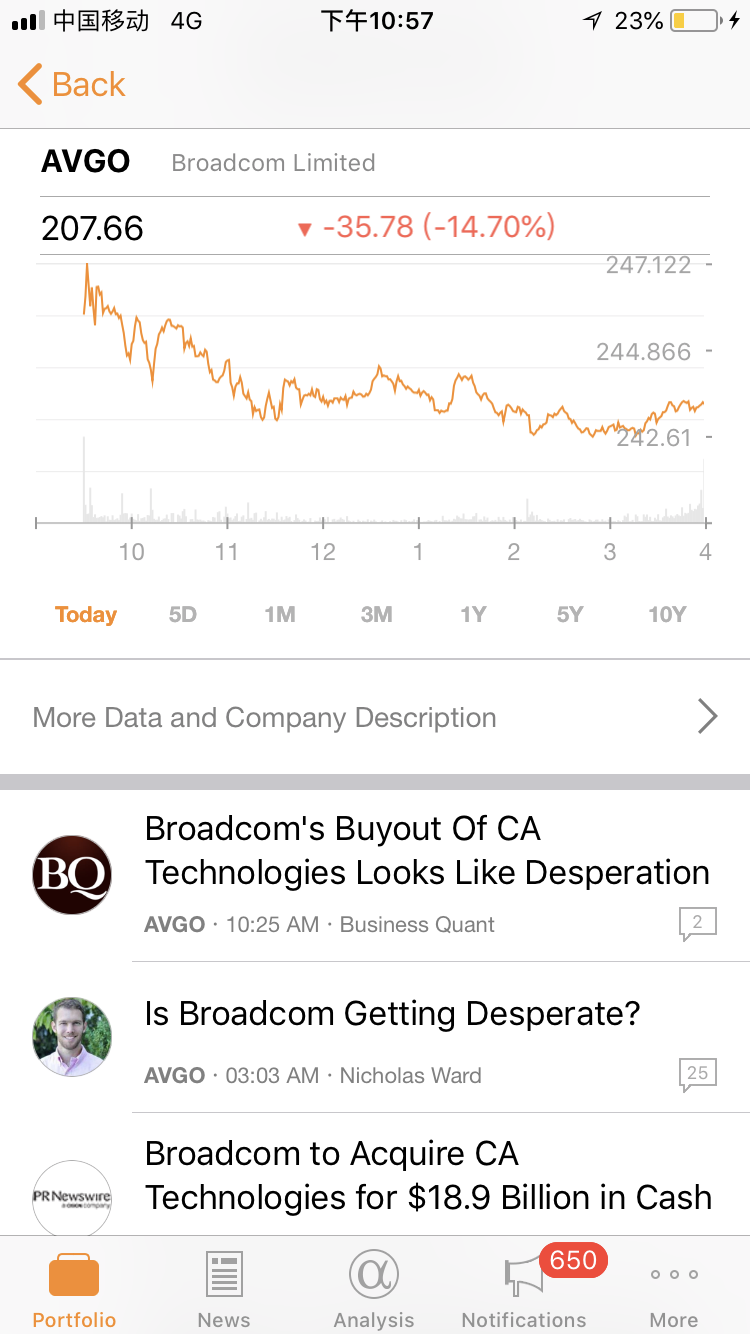

不过,值得一提的是,在过去一个多月中,小米股价多次破发,最低时曾跌至15.52港元/股,较最高峰时的22.2港元/股,震荡幅度达30%。有中国香港券商人士对《证券日报》记者表示,破发是因为投资者仍然担心小米前景,所以沽出股份。截至8月22日收盘,小米报17.68港元/股,当日涨幅1.61%。

上半年收入796亿元 手机业务比重降低

半年报显示,2018年上半年,小米实现了收入、利润双增长。其中,今年二季度小米收入达452.36亿元,同比大涨68.3%,环比增长31.5%;经调整利润21.17亿元,同比增长25.1%,环比增长24.6%。2018年上半年小米收入达796.48亿元,同比增长75.4%;经调整利润38.16亿元,同比增长62.2%。

具体到各业务分部来看,手机业务在小米整体收入中的比重正在降低,收入结构有所优化。其中手机收入由2017年第二季度的192.19亿元增长58.7%至2018年第二季度的305.01亿元,但占总收入百分比由71.5%下降至67.4%。

小米表示,手机收入增长得益于销量和平均售价的双提升。2018年第二季度,小米手机销量达3200万部,同比增长43.9%。而受小米MIX2S、小米8系列等中高端旗舰机型在中国市场优异表现影响,中国大陆地区手机平均售价同比增长超25%。“小米抓住了中国手机市场消费者喜好的转变趋势,将优化产品组合、持续提升高端机型市场占比。”小米在财报中表示。

而与此同时,IoT与生活消费产品和互联网服务收入合计,所占百分比由27.9提升至31.7%。在小米各业务分部中,IoT及生活消费品的增长最为突出。2018年第二季度,该分部收入达103.79亿元,同比增长104.3%。其中,小米电视、小米笔记本电脑等主要IoT产品贡献最大,销售收入达41.78亿元,同比增长147.2%。

此外,2018年第二季度小米互联网服务收入为39.58亿元,同比大涨63.6%。其中,广告收入同比增长69.6%,互联网增值服务收入同比增长54.1%。同时,小米互联网服务的毛利率保持了一贯的高水平,2018年第二季度为62.8%,较上一季度略有提升。

海外市场蓬勃发展 西欧成新增长点

财报显示,小米海外市场收入已占总收入的36.3%,2018年第二季度收入达164亿元,同比增长151.7%。

截至2018年6月30日,小米在全球25个国家和地区跻身市场前五。其中,根据Canalys数据,2018年第二季度小米手机在印度市场同比增长106%,连续四个季度稳居市场份额第一。同一时期,在另一个市场容量极大的海外市场印尼,小米出货量位居该国第二。

此外,继2017年11月进入西班牙市场之后,小米在2018年5月扩展至法国及意大利,截至2018年第二季度,小米手机在西欧的出货量同比增长超过2700%。

来自:证券日报