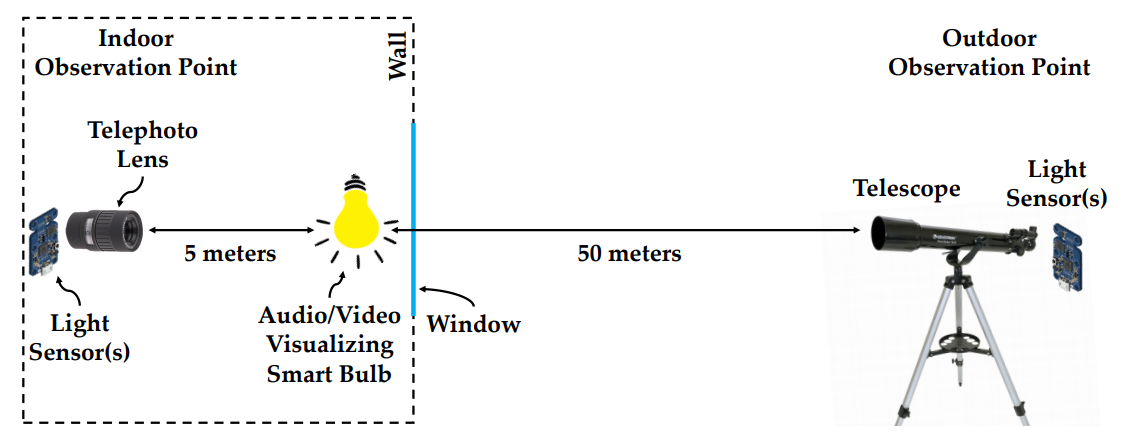

Bloomberg Businessweek(彭博商业周刊)近期发布一份报告称, 由于在设备制造过程中嵌入间谍芯片,亚马逊网络服务和苹果公司的数据中心设备可能受到中国政府的监视。

他们以“The Big Hack”为主题,称中方通过供应商将间谍芯片嵌入为美国制造的Supermicro主板,对美国顶尖企业进行渗透,受害者包括大型银行和美国政府合同商。

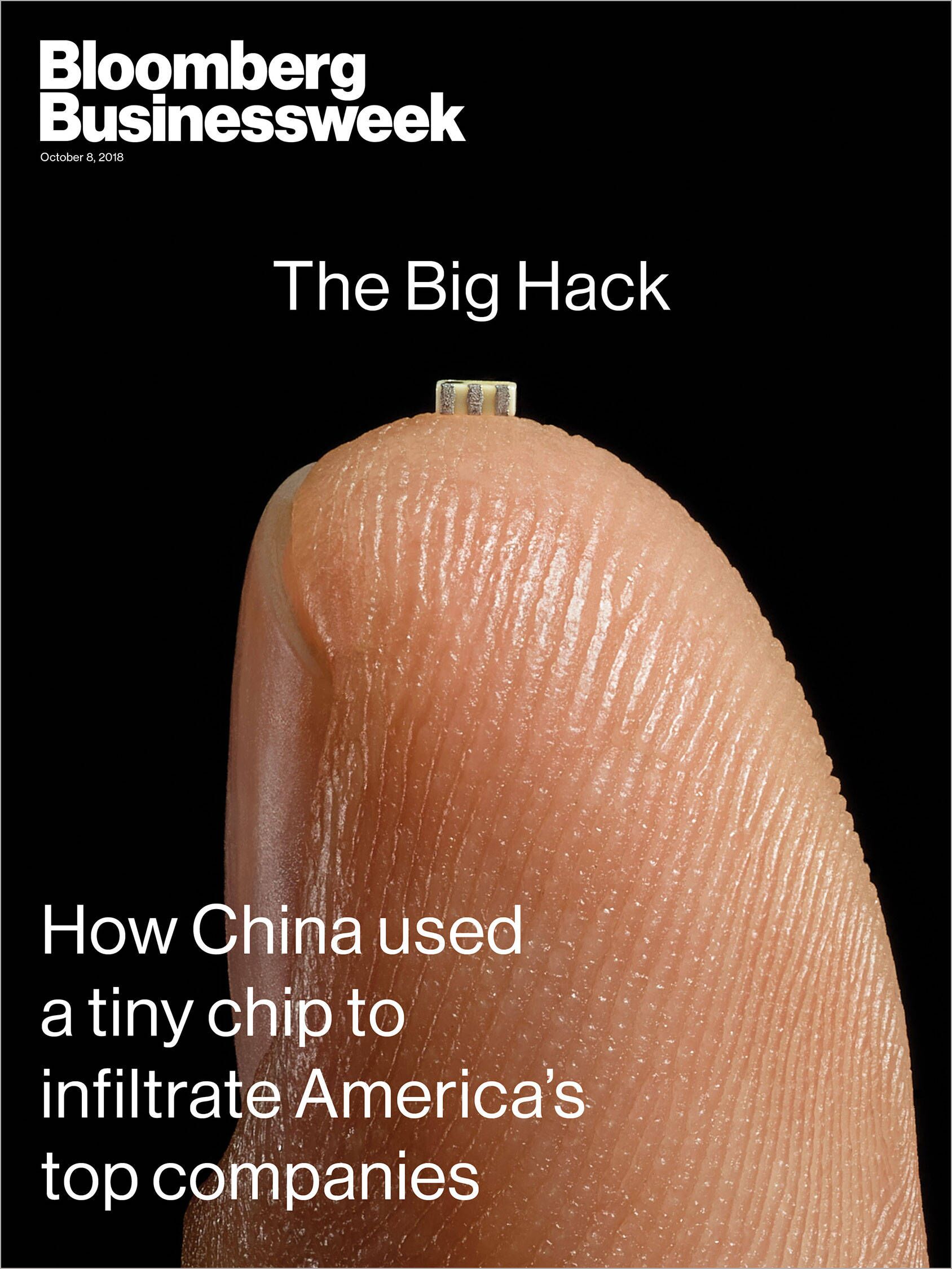

该报告称,测试人员在服务器主板上发现了一个比笔尖大不了多少的微型芯片,但这不是主板最初设计的一部分。根据彭博商业周刊的描述,该芯片的攻击过程如下:

彭博称美国政府早在2015年就启动了这项秘密调查,调查人员怀疑这些芯片被一家中国服务器公司组装后,被亚马逊和苹果部署在数据中心,用于收集美国公司的知识产权和商业机密。

不过,苹果和亚马逊AWS、Supermicro都否定了彭博的说法。

而有些电子发烧友则认为,那可能只是个普通滤波器,并不具备那些夸张的“间谍芯片”功能。

注:Supermicro(美国超微电脑股份有限公司)创立于 1993 年,总部设于美国加州圣何塞(San Jose),主要致力于为全球的企业IT、数据中心、云计算、高性能计算与嵌入式系统提供端到端计算解决方案。是世界上规模较大的服务器主板供应商之一。